概述

企业网最佳实践2.0多业务板卡解决方案一FW+IPS+LB组合主要针对企业网S75E交换核心集成FW、IPS和LB模块,提供防火墙安全、IPS入侵防御及LB负载均担的能力。特点为部署简便、配置灵活、层次清晰,适合企业园区DMZ区域交换机实施使用。

本文档描述企业网络中S75E交换核心、FW、IPS和LB模块的集中部署,提供了以我们推荐的企业网参考模型为范例的配置过程。主要分为以下几个模块的设计部署:

-

FW+IPS+LB园区DMZ区域最佳实践中的S75E交换机设计部署

-

FW+IPS+LB园区DMZ区域最佳实践中的FW板卡设计部署

-

FW+IPS+LB园区DMZ区域最佳实践中的LB板卡设计部署

-

FW+IPS+LB园区DMZ区域最佳实践中的IPS板卡设计部署

-

FW+IPS+LB园区DMZ区域最佳实践中的双机HA设计部署

本文档主要针对S75E交换机上多业务板卡组合的流量设计部署方式,各个板卡的详细特性使用(如FW的入侵检测;LB的服务器负载均担;IPS的URL过滤与攻击防御等)不作为描述重点,具体单产品特性实现配置方式,请参考各产品相关配置指导。

最佳实践网络结构

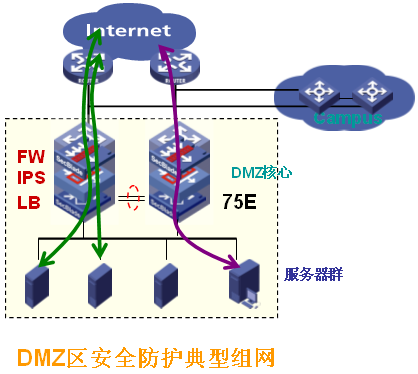

典型组网

本方案主要针对企业网园区DMZ区域需求设计,在满足网络基础架构简单的前提下,在S75E交换机上实现FW、IPS与LB板卡业务特性功能,同时保证流量路径清晰,满足双机HA切换的相关需求。

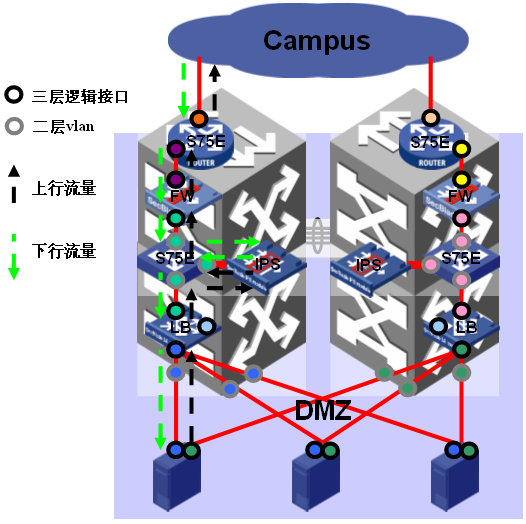

组网设计

-

园区DMZ区域S75E交换机集成多业务板卡,连接DMZ区域服务器与园区网络。为LB连接服务器与FW连接LB提供二层通道,与园区核心路由交换设备通过OSPF动态路由协议互连,并提供双机流量路径冗余。

-

SecBlade FW板卡为S75E到LB之间提供三层转发,并通过NAT、策略管理和入侵检测等功能,为内部网络提供基于L3-L4的流量保护。

-

SecBlade LB板卡采用在线部署方式,作为服务器网关,缺省路由下一跳指向FW板卡。双机环境中两块板卡均使能源地址转换功能,确保流量往返路径一致。

-

SecBlade IPS板卡为网络提供基于L4-L7的攻击防御与病毒检测等流量保护能力。S75E与IPS板卡间通过OAA协议框架完成自动引流与板卡故障不中断转发工作。在本最佳实践中,IPS板卡处理FW到LB板卡间的二层流量。

-

在整网双机备份组网环境中,S75E通过NQA对LB板卡进行追踪检测,确保故障时秒级的流量路径自动切换;在FW板卡故障时,S75E均可通过感知背板物理接口状态对配置的路由进行相关调整保证秒级的流量路径自动切换;在LB板卡故障时,S75E通过NQA感知故障并通过取消OSPF路由发布方式使流量切换到另一台设备上;在IPS板卡故障时,S75E通过OAA协议感知板卡状态,流量在交换机内直接转发,而且IPS板卡在CPU与系统资源占用较高时还可通过二层回退机制使流量达到直接转发不丢包的效果。

-

本典型组网配置指导同样适用于S75E+FW、S75E+LB和S75E+IPS的交换机DMZ区域单板卡应用场景及S75E+FW+LB、S75E+FW+IPS和S75E+LB+IPS的交换机DMZ区域双板卡组合应用场景。

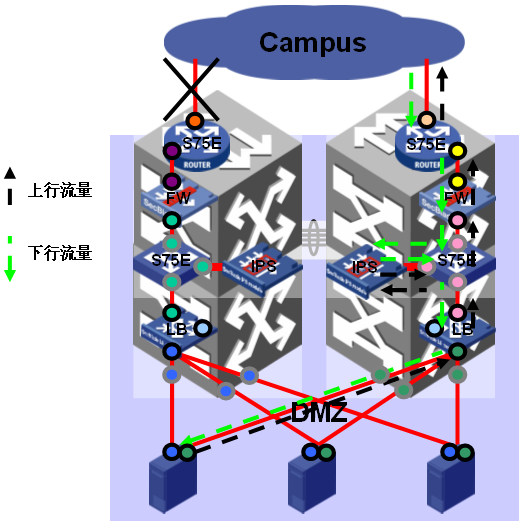

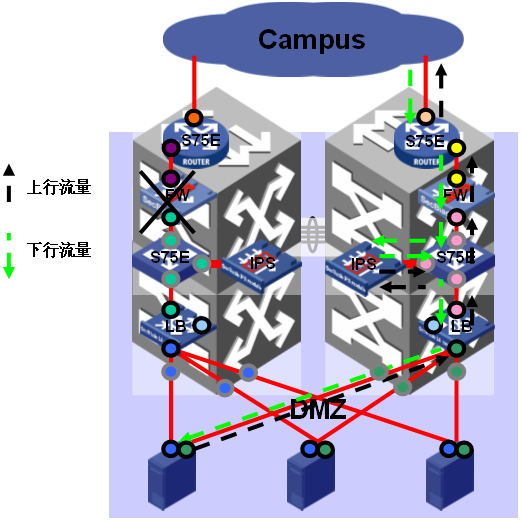

流量设计

企业网园区DMZ区域S75E+FW+IPS+LB最佳实践中,主要以用户访问DMZ区服务器及服务器返回流量为主。(具体流量路径请参考下图)

S75E交换机设计部署

S75E部署典型组网

部署说明

在本典型组网设计中,对外S75E作为DMZ区域网关,与园区内部路由交换机设备间部署OSPF路由协议,可为网络提供路由动态学习与故障快速收敛能力;对内S75提供FW到LB间和LB到服务器间的二层vlan通道连接,并部署NQA对LB板卡进行追踪,确保故障时路由可以快速切换。以下配置仅以左侧主路径S75E交换机进行配置举例。

二层vlan通道部署

部署需要承载的二层vlan,与FW、LB板卡相关S75E接口vlan配置请参考下文相关内容。

vlan 12

description FWToLB

vlan 100

description LBToServer

――

配置二层通道vlan

interface GigabitEthernet7/0/1

port access vlan 100

interface GigabitEthernet7/0/2

port access vlan 100

interface GigabitEthernet7/0/3

port access vlan 100

――

将连接服务器的物理接口划入通道vlan中

OSPF单区域部署

在该组网中,OSPF网络规模较小,路由表不大,路由变化时计算开销也不多,配置尽量简化。这里建议采用单区域的部署方式,DMZ区域S75E设备与园区核心路由交换设备都位于OSPF区域0中。

vlan 10

description ToCoreSwitch

――

配置与园区核心相连的vlan

interface Vlan-interface10

ip address 10.1.1.2 255.255.255.252

――

配置与园区核心相连的vlan接口地址

interface GigabitEthernet7/0/24

port access vlan 10

――

将相关物理接口划分至相应vlan,

ospf 1

area 0.0.0.0

network 10.1.1.0 0.0.0.3

――

配置OSPF区域,宣告内部vlan接口

OSPF协议静态路由引入

在S75E交换机上,部署去往内部LB虚服务的静态路由并将配置的静态路由引入到OSPF中向园区核心发布。同时发布不同cost值的路由确保主备路径,保证主DMZ区域交换机故障时路由可以切换到备机上。

主用路径S75E配置:

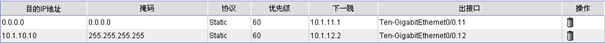

ip route-static 10.1.10.10 255.255.255.255 10.1.11.2

――

配置本S75E所连LB虚服务主机路由网关下一跳指向本机FW板卡直连接口地址

ospf 1

import-route static cost 100

――

配置本地静态路由引入OSPF协议向园区网络发布

备用路径S75E配置:

ip route-static 10.1.10.10 255.255.255.255 10.1.12.2

――

配置本S75E所连LB虚服务主机路由网关下一跳指向本机FW板卡直连接口地址

ospf 1

import-route static cost 200

――

配置本地静态路由引入OSPF协议向园区网络发布

*主备S75E通过配置OSPF引入路由的cost值达到路径备份的目的。

OSPF接口Hello Time调整

OSPF Hello Time默认时间为10秒,相应的Dead Time 为40秒。在通常情况下会影响到HA 收敛时间。建议可调整OSPF Hello Time时间为1秒,相应得Dead Time时间4秒,HA收敛时间较为理想,Ping丢包2个左右,FTP应用层流量有短暂停顿并可恢复。

缩短OSPF Hello Time时间,会增加OSPF Hello 报文流量,但对本方案中网络内部1GE带宽来说没有问题。一般OSPF网络节点少于8个且用户对整网收敛时间有较高要求时,推荐将Hello Time调整为1,另外在实际部署中还应根据设备和网络的资源利用情况适当调整参数。

此处还需要注意的是调整时要确保全网OSPF路由器接口的Hello Timer值统一。

interface Vlan-interface10

ospf timer hello 1

――

在启用OSPF的vlan接口下配置hello Timer值为1

S75E双机环境中的NQA部署

在整网双机环境中,S75E为了避免LB卡故障S75E设备无法感知切换的问题,需要进行NQA部署。75E交换机通过追踪LB接口网关地址,确保当本地LB板卡故障时,去往LB虚服务的静态路由失效,从而不再向园区OSPF网络发布路由,达到使去往DMZ服务的流量在网络核心处选择另一个DMZ区域交换机的目的。此设计可以使DMZ区域发生故障时,流量自动切换,受影响最小。

首先需要在去往LB虚服务的静态路由配置上track追踪组。

ip route-static 10.1.10.10 255.255.255.255 10.1.11.2 track 1

――

配置虚服务路由属于track组1

ip route-static 10.1.12.0 255.255.255.252 10.1.11.2

――

配置去往FW与LB相连网段的静态路由

*此处需要注意举例中的10.1.12.0/30为FW与LB之间网段,NQA追踪的LB直连接口IP:10.1.12.2也属于此网段,不能对这个网段的静态路由进行track追踪。

然后配置NQA内容

nqa entry 1 1

type icmp-echo

destination ip 10.1.12.2

frequency 1000

next-hop 10.1.11.2

probe timeout 500

reaction 1 checked-element probe-fail threshold-type consecutive 4 action-type trigger-only

source ip 10.1.11.1

――

配置NQA使用icmp方式进行追踪检测,每1000ms发送一个探测报文,每个探测报文响应超时时间为500ms,当连续4个报文没有响应时出发探测失败行为。

nqa schedule 1 1 start-time now lifetime forever

――

配置NQA使能,启动探测。

track 1 nqa entry 1 1 reaction 1

――

配置NQA与track组1进行联动,当NQA探测失败时出发track的失效,进而导致静态路由失效,OSPF不再对园区进行虚服务路由项的发布。

SecBlade FW板卡设计部署

SecBlade FW部署典型组网

FW侧部署说明

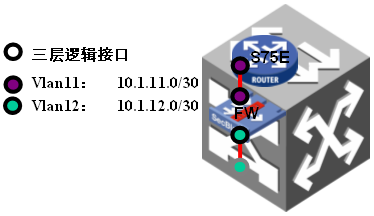

在本部署方案中FW板卡主要处理园区网络与LB虚服务互访流量。因此需要在FW上部署两个三层接口分别连接LB与S75E。(如图所示)

(对于入侵检测等防火墙功能具体部署请参考相关产品配置手册。)

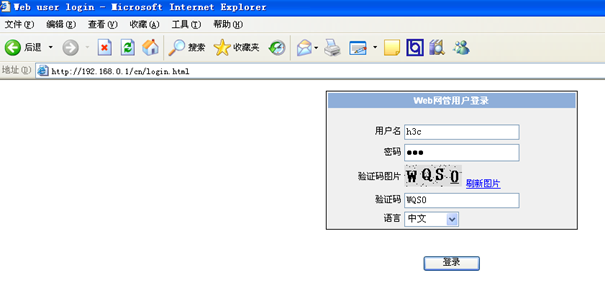

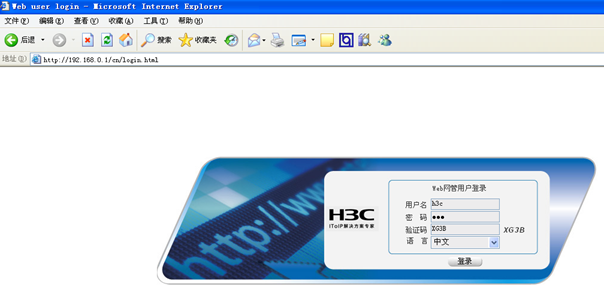

WEB管理接口配置

SecBlade FW属于WEB界面管理设备,首先需要在console界面下配置面板上的某个接口作为网管口,通过HTTP连接再进行后续配置。一般采用GE0/1接口作为web管理接口,其缺省IP地址为192.168.0.1/24

interface GigabitEthernet0/1

ip address 192.168.0.1 255.255.255.0

――

可以将接口IP地址修改为与管理PC同一网段地址通过WEB进行管理

接下来就可以通过WEB界面进行登陆配置管理了。

*缺省登陆用户名与密码均为h3c,区分大小写

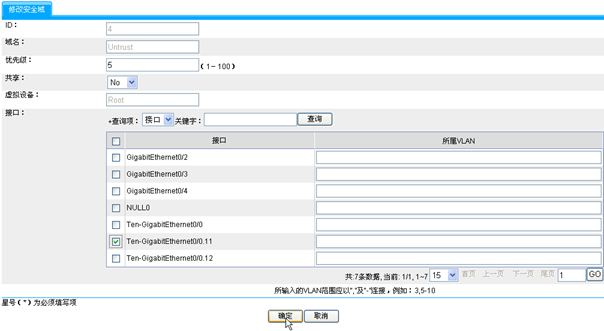

三层接口与安全区域部署

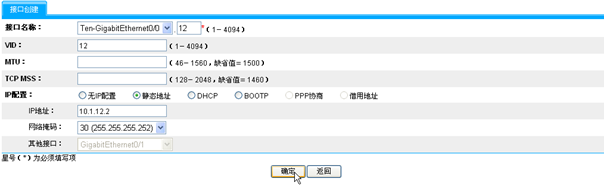

首先在接口管理中建立新的三层子接口对应典型组网中的两个子网。创建子网接口时建议接口名称对应接口vlan的VID,这样便于分别不同三层接口。

―― 配置vlan11对应S75E交换机,vlan12对应LB板卡

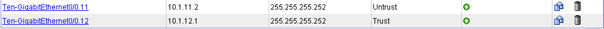

修改安全区域,在untrust与trust域中添加相应接口。

安全区域配置完成后可以在接口管理中看到相关接口已经隶属于不同的安全区域。

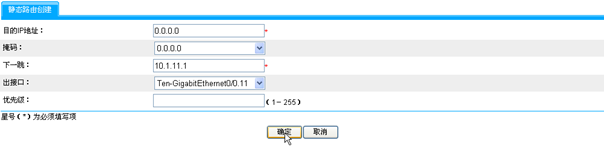

静态路由部署

SecBlade FW推荐采用静态路由方式建立路由表项。

首先将缺省路由网关指向S75E对端地址。

接着配置去往LB虚服务路由下一跳指向LB板卡。

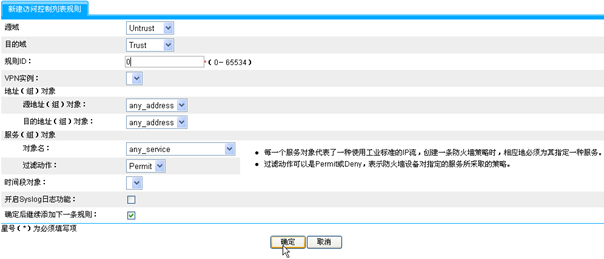

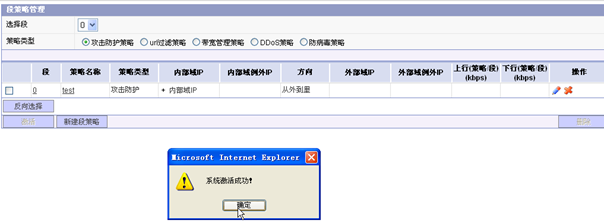

访问控制策略部署

SecBlade FW通过访问控制策略对流量报文进行控制,缺省不允许流量从优先级低的方向访问优先级高的方向,因此需要配置访问控制策略。(此部分更具体的配置请参考产品相关手册)

创建untrust -> trust、untrust -> LB与LB-> trust访问控制列表,允许控制权限内的访问。

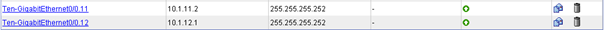

S75E侧部署说明

在S75E侧,与SecBlade FW板卡相连的为一个10GE接口,因此需要将此接口配置为TRUNK模式,并部署相应2个vlan。

vlan 11

description S75EToFW

vlan 12

description FWToLB

――

配置相应vlan

interface Vlan-interface11

ip address 10.1.11.1 255.255.255.252

――

配置交换机与FW间vlan接口地址,作为FW访问园区网络的下一跳网关

interface Ten-GigabitEthernet3/0/1

port link-type trunk

port trunk permit vlan 11 12

――

配置S75E交换机与FW间物理接口并trunk相关vlan

SecBlade LB设计部署

SecBlade LB部署典型组网

在本部署方案中,LB板卡采用在线方式部署,双机中通过源地址转换与75ENQA配合提供多路径冗余保护。

LB侧部署说明

WEB管理接口配置

SecBlade FW属于WEB界面管理设备,首先需要在console界面下配置面板上的某个接口作为网管口,通过HTTP连接再进行后续配置。一般采用GE0/1接口作为web管理接口,其缺省IP地址为192.168.0.1/24

interface GigabitEthernet0/1

ip address 192.168.0.1 255.255.255.0

――

可以将接口IP地址修改为与管理PC同一网段地址通过WEB进行管理

接下来就可以通过WEB界面进行登陆配置管理了。

*缺省登陆用户名与密码均为h3c,区分大小写

接口与路由部署

在接口管理中建立新的三层子接口对应典型组网中的两个子网。建议接口名称对应接口vlan的VID,这样便于分别不同三层接口。

―― 配置vlan12对应FW板卡,vlan100对应服务器组

―― 配置缺省路由,网关指向FW板卡接口

双机环境下,备机接口及路由部署如下:

虚服务部署

本文档只简单介绍创建虚服务过程,更详细配置内容请参考产品相关手册。

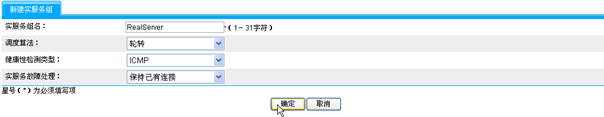

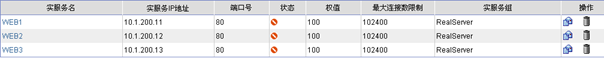

首先创建真实服务器组。

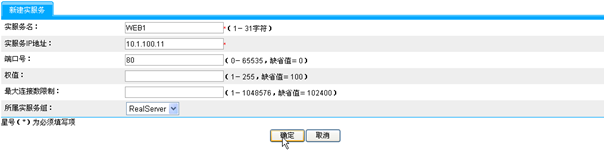

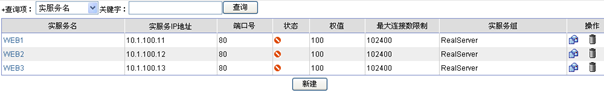

然后将真实服务器加入服务器组中。

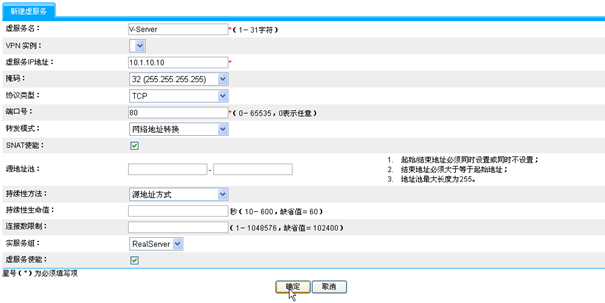

最后配置虚服务并使能

*此处注意在双机环境下需要配置SNAT使能项,这样服务器对外部发起的连接可以根据主备不同的服务器网段接口地址进行回应。

双机环境下备LB的虚服务大部分配置与主LB完全一致,只有真实服务器地址需要填写对应网段地址。

S75E侧部署说明

在交换机上只需配置连通FW到LB及LB到服务器的二层通道即可。

vlan 12

description FWToLB

vlan 100

description LBToServer

――

配置LB板卡需要承载vlan

interface Ten-GigabitEthernet4/0/1

port link-type trunk

port trunk permit vlan 12 100

――

配置75E的LB板卡接口承载上述vlan

SecBlade IPS设计部署

SecBlade IPS部署典型组网

SecBlade IPS在本部署方案中使用在线部署方式,需要对上下行流量进行双向引流重定向上IPS板卡处理。在交换机FW与LB板卡的物理接口入方向做流量重定向,使流量上IPS板卡,IPS板卡根据策略做允许、拒绝和记录等动作,不会对报文内容做任何修改。随后流量从IPS板卡转出时还是在同一vlan中,再到交换机的接口做vlan转发。具体过程如下图所示。

由于IPS在整个网络中属于2层透明转发设备,不会对报文进行任何修改,整个网络从连通性上看加入IPS后不会产生任何变化影响。因此建议实施的时候将其放在最后进行上线配置,即其他设备都调试OK,流量转发与HA设计都以正常实现情况下再进行IPS的部署实施。

S75E侧部署说明

OAA与接口配置

在75E交换机上,通过OAA架构实现流量重定向ACL向交换机接口的下发。需要配置OAA相关内容将75E交换机与SecBlade IPS板卡进行联动。流量重定向的关键动作都是在IPS上完成,S75E只需要配置OAA相关内容和IPS板卡接口即可。当IPS板卡拔出或重启时,OAA会删除相关接口流量重定向规则,流量在交换机上直接三层转发。

mib-style new

――

全局模式下配置MIB为H3C品牌新风格,即设备sysOID与私有MIB均在H3C企业ID 25506下。只需配置一次,配置后须重启(可所有配置完成后重启)

snmp-agent

snmp-agent sys-info version all

snmp-agent group v3 v3group_no read-view iso write-view iso

snmp-agent mib-view included iso iso

snmp-agent usm-user v3 v3user_no v3group_no

――

配置SNMPv3参数,这里配置为SNMPv3用户,不认证不加密方式

acfp server enable

acsei server enable

――

使能ACFP server和ACSEI server功能

vlan 4000

description OAAForIPS

interface Vlan-interface4000

ip address 172.16.1.1 255.255.255.0

――

配置OAA管理vlan和三层接口

interface Ten-GigabitEthernet2/0/1

port link-type trunk

port trunk permit vlan 12 4000

port trunk pvid vlan 4000

port connection-mode extented

mac-address mac-learning disable

――

配置IPS板卡物理接口为trunk模式,承载所有将被引流上IPS的交换机物理接口待引流量所属vlan,pvid vlan为OAA管理vlan

*此处必须配置port connection-mode extented,使能Hig转发模式。

*接口必须配置mac-address mac-learning disable,禁止MAC学习能力。

*还有需要注意的是trunk的vlan与在IPS上配置的准备引流的接口vlan必须相同,确保流量从IPS转回的时候可以发送到正确的交换机三层接口上做下一步路由转发。

switch-mode l2-enhanced

――

配置交换机主控板的流量转发模式为enhanced(主控板流量转发模式配置完毕后需保存配置并重启整个交换机,所做配置才会整机生效)

*上述配置完成后需要保存配置并重启交换机才能全部生效。

IPS侧部署说明

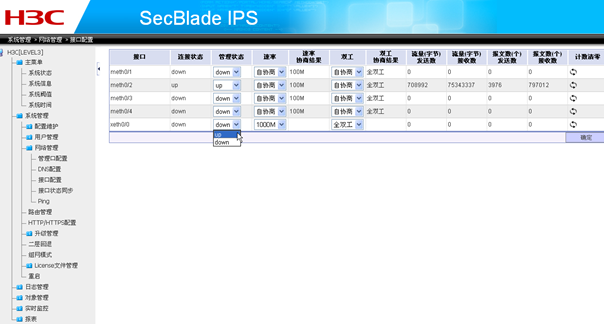

WEB管理接口配置

SecBlade IPS属于WEB界面管理设备,首先需要在console界面下配置面板上的某个接口作为网管口,通过HTTPS连接再进行后续配置。一般采用meth0/2接口作为web管理接口,其缺省IP地址为192.168.1.1/24

<H3C>system-view

[H3C]interface meth0/2

[H3C-if]ip address 192.168.1.1 24

*console登陆缺省用户名密码均为H3C,区分大小写。

*web登陆缺省用户名密码均为admin,区分大小写。

*IPS板卡的10GE接口缺省为down状态,第一次使用时需要将其手工配置up。

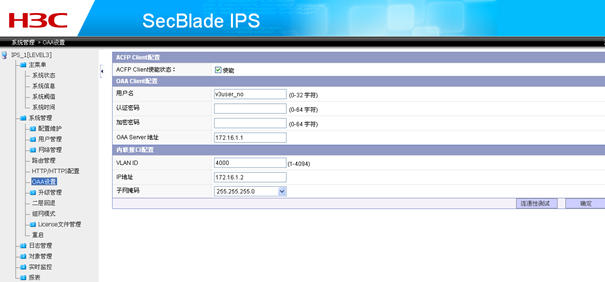

OAA配置

完成管理接口基本配置后,需要在SecBlade IPS上进行OAA功能配置。

*SNMP及ip地址与前面75E配置举例对应,当配置完成后点击确定。之后还可以通过”连通性测试”按钮来对OAA管理IP的连通性进行测试。此时在75E交换机上也可以通过以下命令查看ACFP状态,IPS板卡是否与交换机通信成功。

[H3C]display acsei client info

Total Client Number: 1

Client ID: 1

Client Description: Application Control Gateway

Hardware: 1.0

System Software: i-Ware 1.0

Application Software: Beta 2104

CPU: RMI XLR732

PCB Version: Ver.A

CPLD Version: 1.0

Bootrom Version: 1.17

CF card: 1006MB

Memory: 2185MB

Harddisk: 0MB

[H3C]display acfp client-info

ACFP client total number: 1

ClientID: 1

Description: Application Control Gateway

Hw-Info: 1.0

OS-Info: i-Ware 1.0

App-Info: Beta 2104

Client IP: 172.16.1.2

Client Mode: redirect mirror

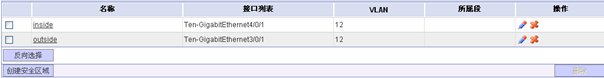

安全区域配置

完成OAA相关设备,并查看OAA协议状态均正确情况下,可以进行安全区域配置、段配置和段策略配置。

首先在安全区域中配置内部域接口域外部域接口,此处接口选择的是IPS板卡通过ACFP协议从75E交换机上获取到的交换机物理接口。

*此处配置Ten-Ge3/0/1为与外部网络FW板卡相连接口,Ten-Ge4/0/1为与内部网络LB板卡相连接口。

*安全区域配置中选定接口后可以选择添加相应vlan信息使用接口+vlan规则组合进一步缩小引流范围,也可以选择此处不添加vlan信息,而在后面段策略配置中添加内部或外部域IP地址,使用接口+IP规则进行引流。

这两种组合方式适用于不同的需求场景。当需要重定向到IPS处理的流量IP地址较规则,便于聚合,且聚合后IP地址组较少时,建议采用接口+IP的方式定义引流;当流量IP较为凌乱,聚合后地址规则较多时,建议采用接口+vlan的方式定义引流。

简单来说就是先选组合后规则少的,规则数相同情况下IP优于vlan,

配置的规则数量可在后面几步都完成后在75E交换机上通过display acfp rule-info policy命令查看。

注意,目前SecBlade IPS不支持接口+vlan+ip的引流规则定义方式,当三者都配置的时候,只有接口+vlan生效。

段配置

安全区域配置完成后,配置段,并将相应安全区域加入段。

*此处内联接口为IPS板卡接口,不需选择,会直接填充。

段策略配置

接下来进行段策略的配置,此部分包括IPS、带宽管理、URL过滤、防病毒攻击和DDoS等内容,具体配置请参考产品相关配置手册。

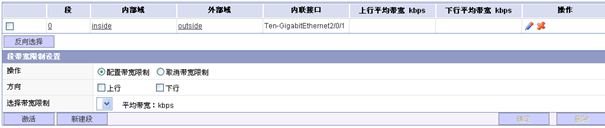

当完成相关策略的配置后,将策略应用在段上即可。此处以应用带宽管理策略为例。

配置使用缺省策略,并将需要管理的内部网络地址添加上去。

*此处可以填写内部或外部域IP,配合引流处理。在安全区域未配置vlan的情况下,只有配置的IP对应流量会被重定向至IPS,其他流量直接在交换机转发。若安全区域中已配置vlan,则此处配置IP对应流量会进行相关段策略处理,其他流量会依据vlan配置被重定向上IPS板卡,但直接在IPS进行二层转发,不作任何处理。请参考前面安全区域配置中的建议。

全部配置完成后进行激活,显示激活完成则配置成功。

当系统激活后可以在75E上通过display acfp policy-info与display acfp rule-info policy查看下发用来重定向流量的策略与规则。

二层回退配置

IPS板卡在遇到CPU运行高等系统资源占用严重导致的流量转发可能会出现丢包时,提供了二层回退功能,可以将流量进行二层直接转发,保证了IPS板卡处理性能不够时不会影响正常业务流量转发导致丢包。

二层回退功能缺省使能,也可以通过配置在当前时刻强制执行或永久关闭。

整网双机HA设计部署

整网双机HA部署

前面的各设备板卡配置说明中已经涵盖了部分HA设计部署,此处对整网HA做统一说明,并对各种故障下的流量路径切换进行描述,对重点配置进行说明。

典型组网中的HA设计主要针对以下几种故障切换:

链路故障切换;

板卡故障切换;

整机故障切换;

*接口板故障与链路故障一致,主控板故障与整机故障一致。

正常情况下的上下行流量路径请参考本文档前面流量设计组网图,以下各个故障切换图中均以上行流量切换路径为例,切换后上下行流量来回路径一致。

链路故障切换

交换机与园区核心相连链路故障切换

当S75E与园区核心网络相连链路故障时,网络依靠OSPF自动收敛。主路径75E断开,流量将从核心设备选择备路径S75E传输。

交换机与服务器相连链路故障切换

由于服务器组中多台服务器提供相同服务,由LB根据服务器状态进行选择,因此交换机与某台服务器连接断开会导致LB板卡上此服务器状态变成断开,流量会被LB板卡自动分配到其他可用的服务器上。

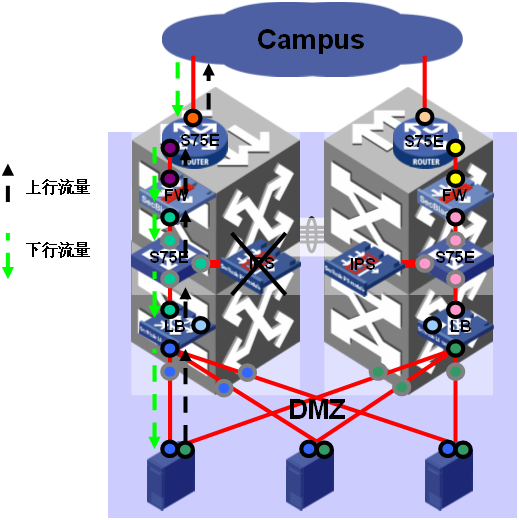

板卡故障切换

FW板卡故障切换

S75E的FW板卡故障时,由于与FW相连的vlan接口down,因此静态路由配置的下一跳失效,OSPF不再向内部园区核心发布相关路由。

此组网中当左侧FW板卡故障时,所有流量在核心设备上根据OSPF路由选择右边75E交换机去往服务器,上下行流量来回路径一致。

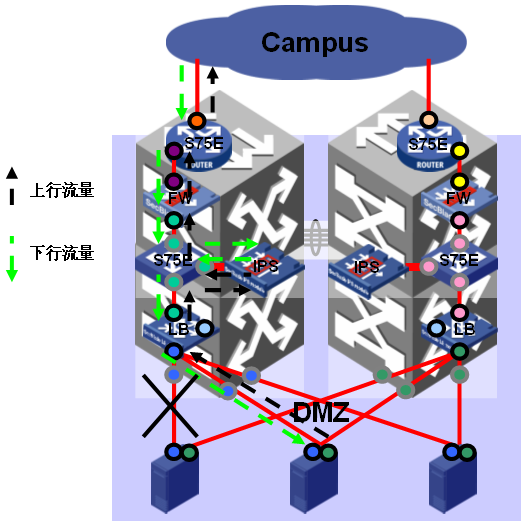

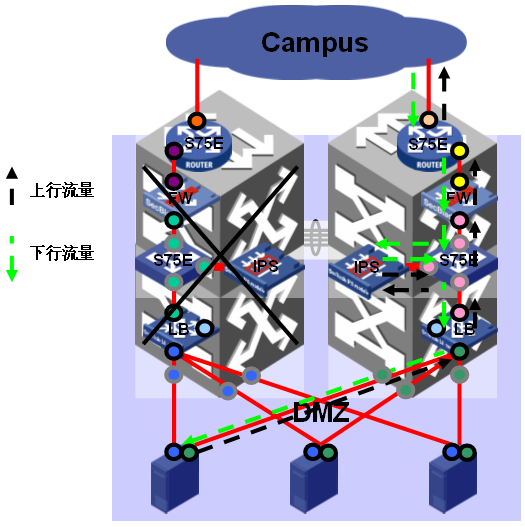

LB板卡故障切换

当LB板卡故障,S75E的NQA追踪失败,导致静态路由项失效,OSPF不再向园区发布此路由,园区内部选路走备路径S75E设备,当流量从备LB板卡去往服务器时,根据配置的SNAT使能,将流量的源地址变换为备LB板卡的服务器网段地址,流量从服务器返回时以此地址作为目的地址,确保上下行流量来回路径一致。

由于LB板卡不支持状态热备,当故障切换时,当前已建立的LB连接都会断开,需要重新建连。

IPS板卡故障切换

IPS板卡目前支持故障时S75E交换机直接转发,不会发生主备机之间的切换。

IPS板卡故障切换对上下行流量一致,都是直接转发,相当于网络中未部署IPS板卡。如果IPS板卡遇到某些板卡转发表项满或者CPU过高问题时,还支持二层回退功能,对上IPS的报文不进行处理直接返回交换机,保障流量不会中断。

整机故障切换;

当S75E整机发生故障时,内部网络访问虚服务流量同样依据OSPF在核心设备层进行路由切换。上下行流量来回路径一致

攻城狮阿龙

攻城狮阿龙